Besoin d'aide ?

1 – Introduction

Cet article décrit comment configurer Damaris RM pour utiliser le connecteur SAML SSO (Single Sign On).

Vous trouverez un article concernant les modes de synchronisation de votre annuaire avec Damaris RM.

2 – Les prérequis

Pour pouvoir utiliser le connecteur SAML SSO il convient de disposer des informations suivantes :

- Le certificat du serveur SAML

- Le nom de la Société déclarée dans Damaris RM

- Les Méta-données téléchargées depuis le serveur ADFS

- Bien vérifier la configuration du paramétrage de la sécurité Java est positionné à jks

- Vous trouverez cette configuration dans le fichier /usr/java/jdk-11/conf/security/java.security

- Voici la configuration : keystore.type=jks

3 – L’installation

Étape 1. L’installation du certificat du serveur SAML

Importez le certificat ADFS dans le Keystore de Tomcat. Pour cela, veuillez demander à votre administrateur de vous transmettre le certificat public ADFS.

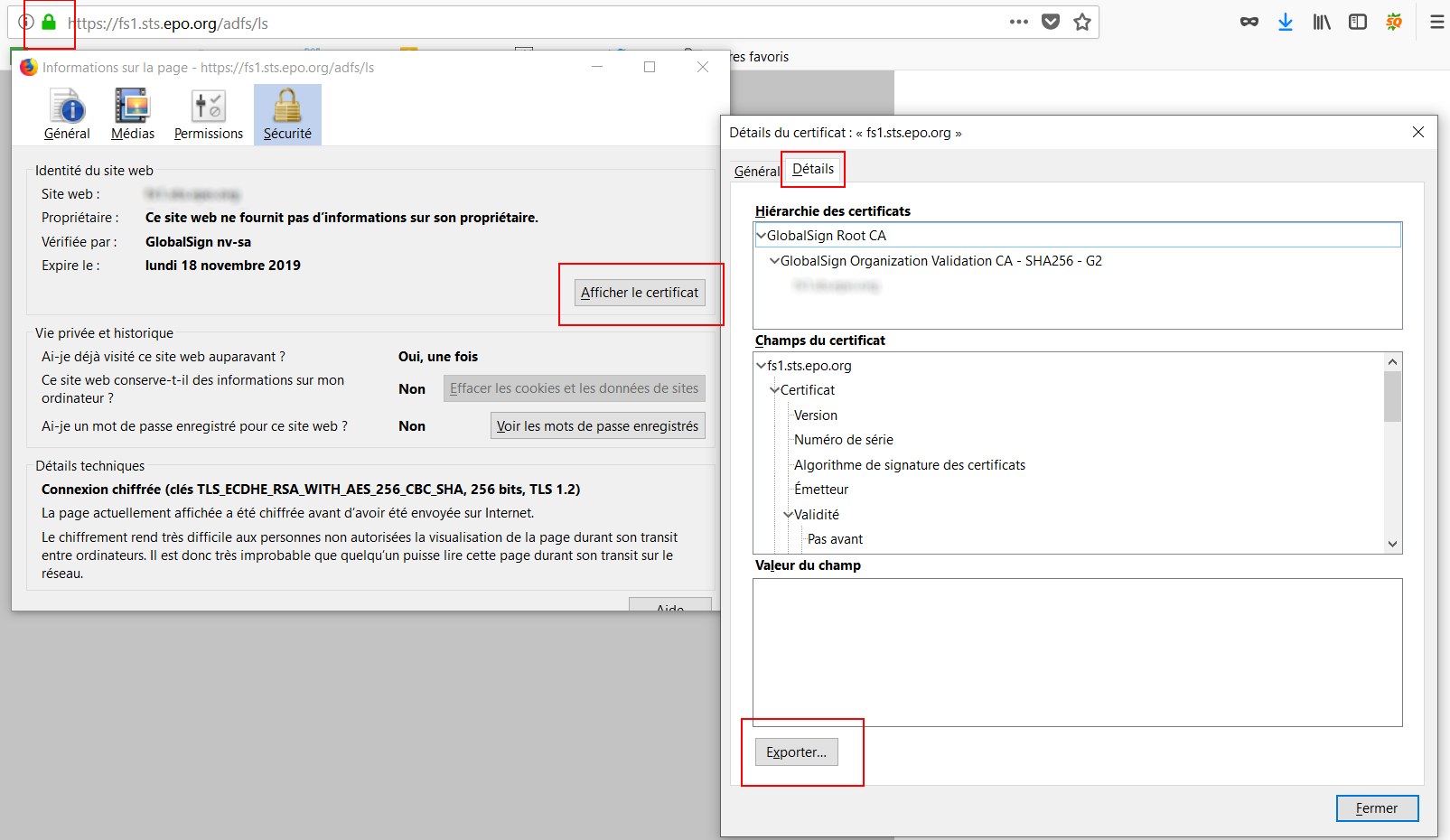

Vous pouvez également vous connecter au serveur ADFS en utilisant un navigateur (Firefox ou Google Chrome par exemple) et de télécharger le certificat public.

Voici une copie d’écran de la démarche du téléchargement :

Ensuite, une fois le certificat disponible sur le serveur, veuillez utiliser la ligne de commande pour intégrer le certificat dans le Keystore de Tomcat :

keytool -import -trustcacerts -alias hrboss.local -file D:/Share/licenses-certificates/hrboss.local.crt -keystore src\main\resources\tomcat\tomcat-ssl.keystore

Étape 2. Configurer l’option SAML dans Damaris RM

Modifiez le fichier ./webapps/DamarisRM/WEB-INF/config/dgs3g.properties pour mettre à jour la ligne suivante :

useSAMLforCompany=DAMARIS_RM_COMPANY_NAME

Si la Société dans Damaris RM se nomme « Damaris », alors vous aurez une ligne comme suite :

useSAMLforCompany=Damaris

Étape 3. Configurer le fichier XML Spring Context

Veuillez modifier le fichier ./webapps/DamarisRM/WEB-INF/spring-context-security.xml :

- Trouver le tag <authentication-provider ref= »samlAuthenticationProvider »/> et enlever le commentaire de la ligne.

- Enlever le commentaire du bloc commençant par <!–Spring SAML Configurations Start–> et se terminant par <!– Spring SAML Configurations End –>

- Trouver le tag <beans:property name= »entityId » value= »damarisrm-saml-entity-id »/> et remplacer damarisrm-saml-entity-id par cfs-saml-id.

Étape 4. Mettre à jour le fichier des Méta-données idp.xml

Remplacez ./webapps/DamarisRM/WEB-INF/classes/saml/idp.xml avec le fichier des méta-données de production ADFS.

Étape 5. Remplacer le formulaire de Login

- Renommez .webapps/DamarisRM/loginForm.xhtml en .webapps/DamarisRM/loginCustom.xhtml

- Renommez .webapps/DamarisRM/loginForm_SAML.xhtml en .webapps/DamarisRM/loginForm.xhtml.

Étape 6. Redémarrer Tomcat

Redémarrez le service Tomcat

Étape 7. Générer les Méta-données

Générez le fichier des méta-données en lançant l’URL :

https://YOUR_HOST/DamarisRM/saml/metadata

Étape 8. Fournir les Méta-données générées au serveur ADFS

Envoyez les méta-données obtenues à l’étape 7 à l’administrateur du système pour qu’il l’intègre au serveur ADFS.

Étape 9. Tester la connexion via SAML

Après l’étape 8 effectuée, veuillez tenter de vous connecter via le SAML.

4 – La configuration du SAML

Vous pouvez paramétrer Damaris RM pour qu’elle crée automatiquement les utilisateurs qui tentent de se connecter.

Pour cela, rendez-vous dans le menu « Administrateur / Société ».

Choisissez la Société, puis cliquez sur le bouton « Modifier ».

Allez dans l’onglet « Préférences ».

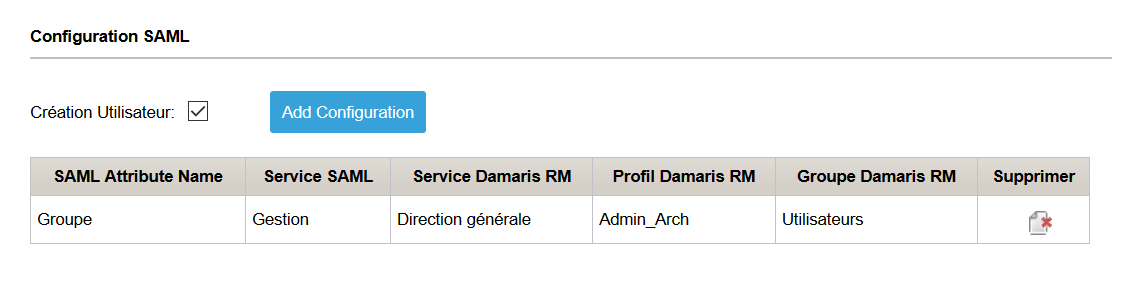

Une page similaire s’ouvre :

Cochez la case « Création utilisateur ».

Cliquez sur le bouton « Add Configuration » pour ajouter des lignes dans le tableau de correspondance entre les groupe SAML et les groupes Damaris RM.

Si vous ne souhaitez pas que Damaris RM crée automatiquement des utilisateurs, veuillez décocher la case « Création utilisateur ». Dans ce cas, vous devrez créer les utilisateurs manuellement ou en passant par la tâches de Synchronisation Active Directory.